0x01 代码分析

SQL

地址:openrasp/plugins/official/plugin.js at master · baidu/openrasp

作用:openrasp检测内容的配置

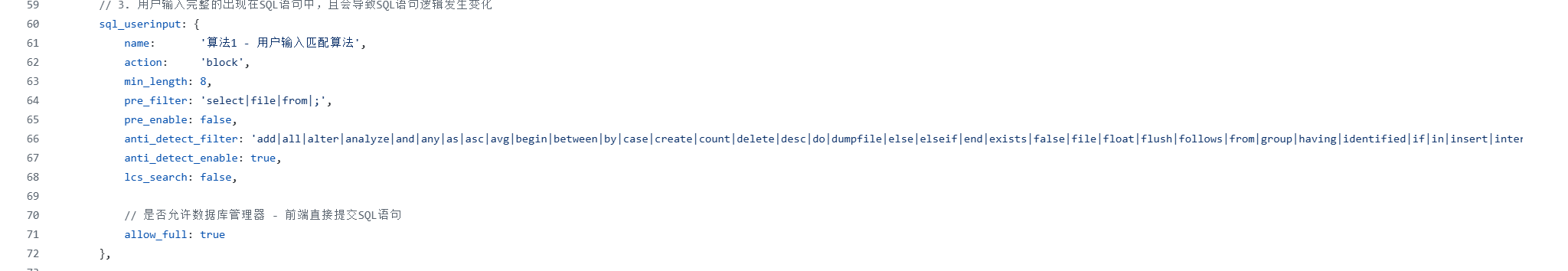

sql的匹配1,action为拦截,默认状态下都禁止了

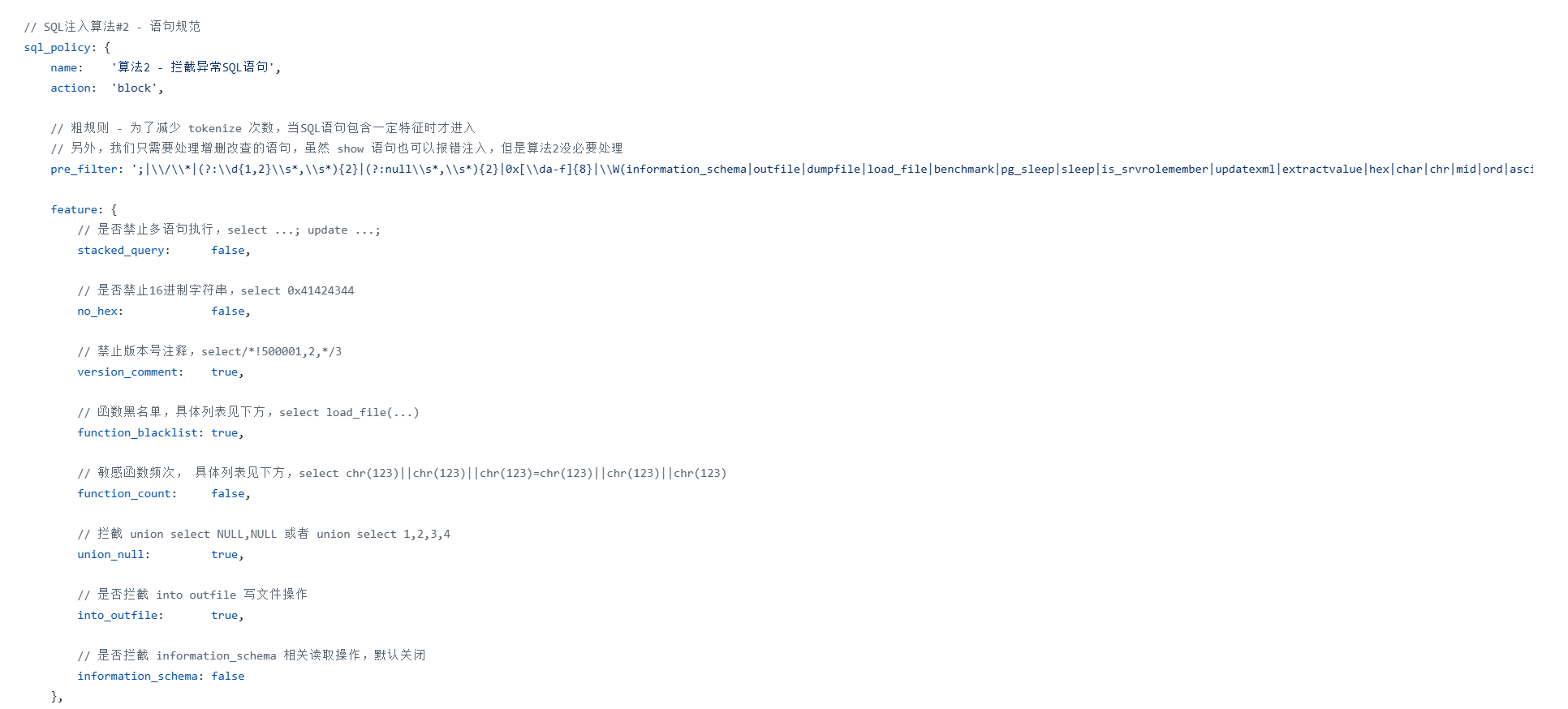

sql的匹配2,action为拦截,对多语句、16进制字符串、版本号注释、函数黑名单、敏感函数、联合查询、读写操作进行配置

多语句、黑名单、联合查询、读写操作的拦截没什么好说的,16进制应该是是常见的绕过(主流waf应该都是有检测的),版本注释应该是针对性利用,敏感函数的频率应该是一定程度上保证业务

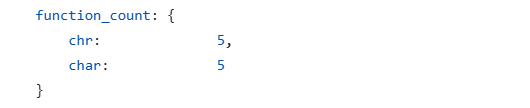

函数黑名单

敏感函数次数

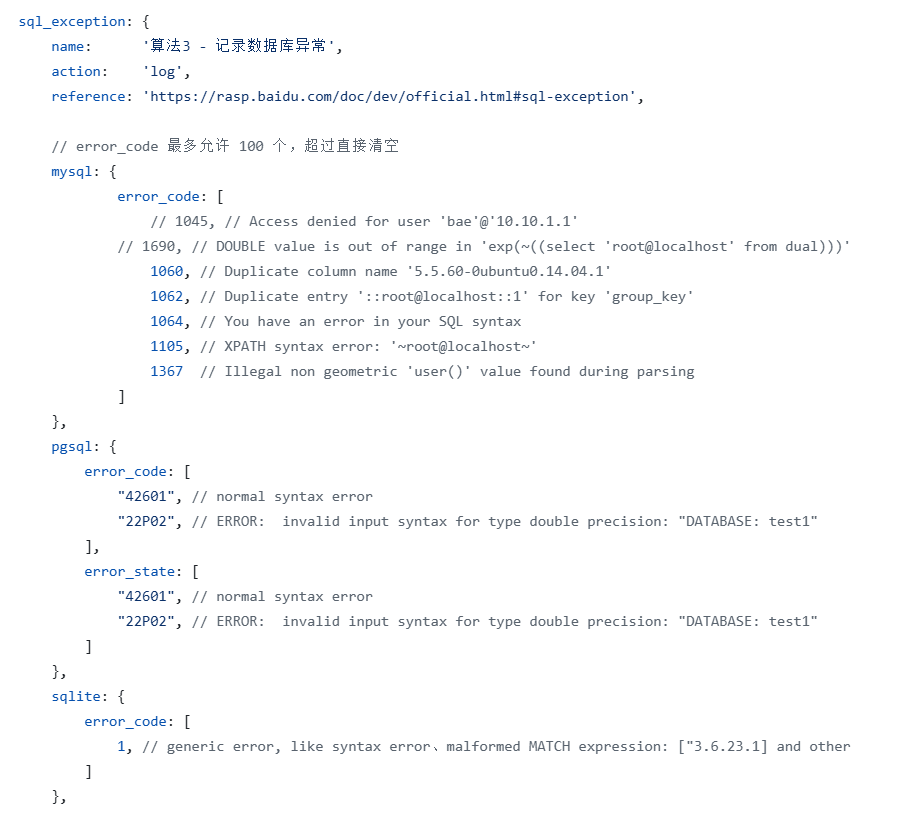

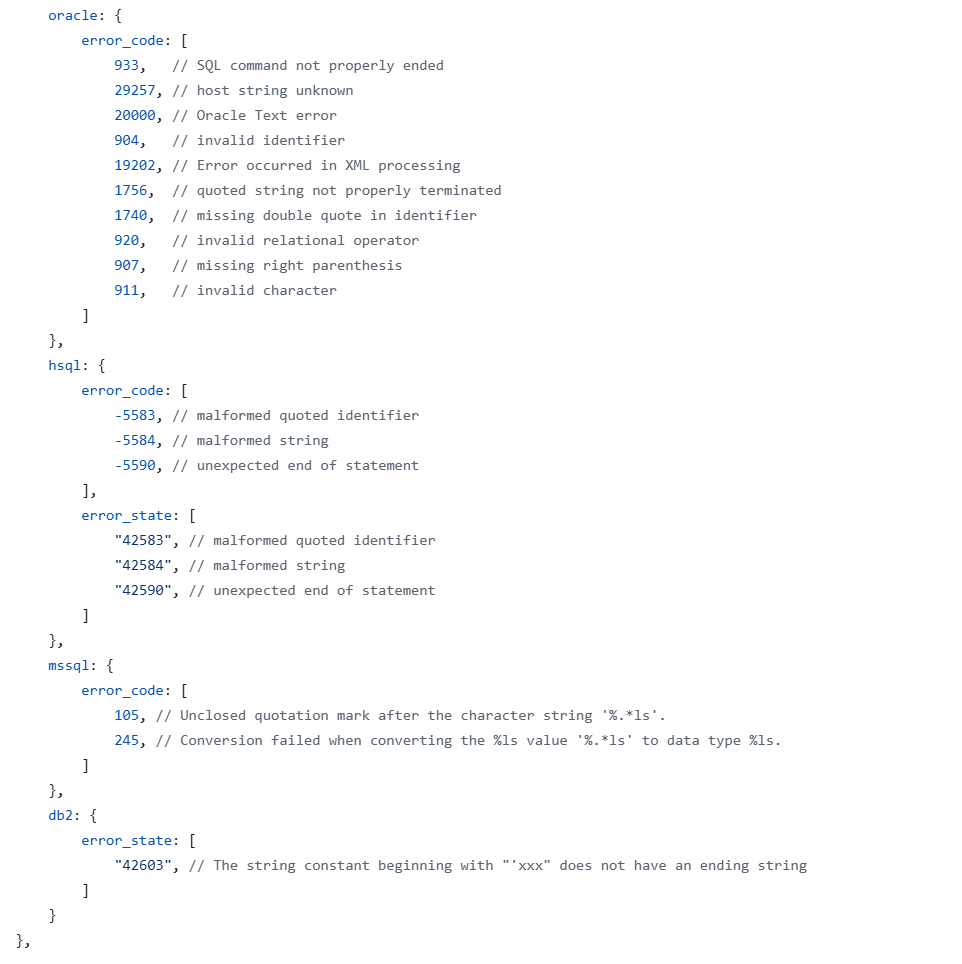

sql异常的记录,包括mysql、pgsql、sqlite、oracle、hsql、mssq、db2

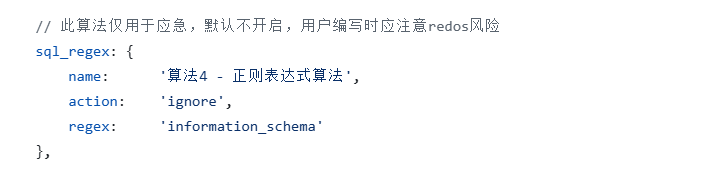

正则的redos攻击,之前没注意过,主要是针对正则的匹配次数过多,可能造成服务器资源被占用或者崩溃

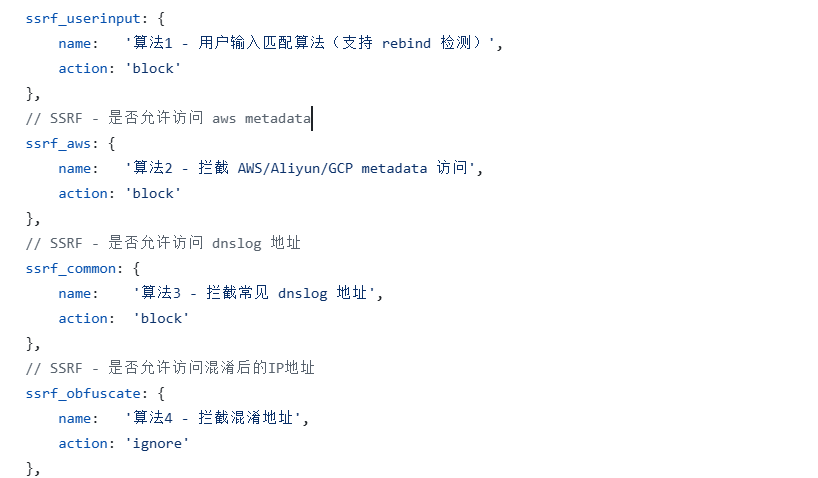

SSRF

用户输入+地址判断

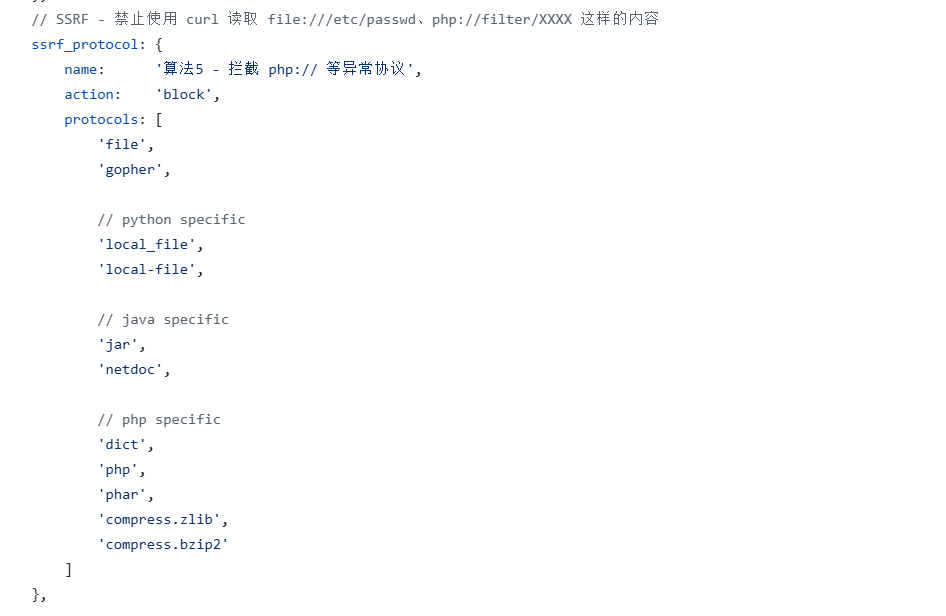

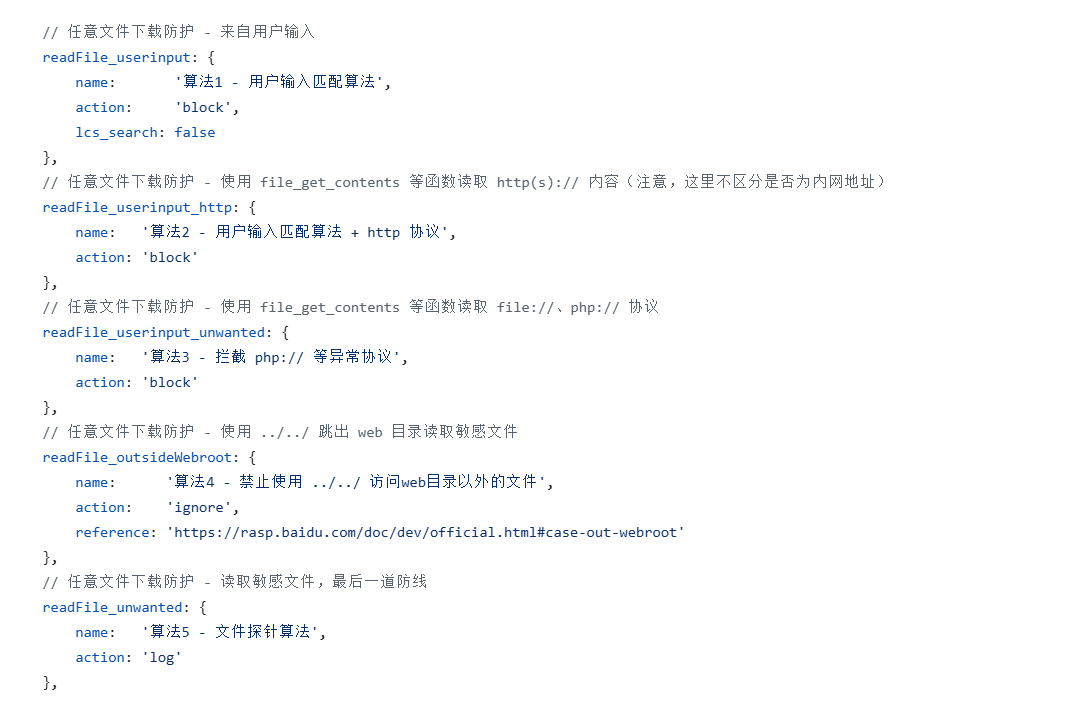

文件读取的检测

文件下载、任意文件读取等

协议+”../../”+探针

0x02 参考文章

Redos:

正则表达式所引发的DoS攻击(Redos) – 知乎

从一次CPU打满到ReDos攻击和防范 – FreeBuf网络安全行业门户